Aplicaciones P2P BitTorrent

3. Tipos de P2P

3.1. Nota (Informativo)

La Deep Web es una red con muchos sitios y representa a los sitios que NO están indexados.

Como no hay información cierta, una parte de esa Deep Web es la Dark Web, se habla que cerca del 95% de sitios Web están en la Deep Web, o sea que nosotros navegamos solamente por el 5% de la Web!!

Ejemplo de Sitios NO indexados Deep Web

- Bancos en línea: Tus cuentas bancarias personales.

- Intranets corporativas o gubernamentales: Sistemas internos de empresas u organizaciones.

- Bases de datos académicas: Artículos científicos en plataformas de acceso restringido.

Ejemplo de Sitios en Dark Web, solos accesibles desde TOR.

Mercados anónimos ilegales como Silk Road (ya no existe) o AlphaBay (cerrado por el FBI en 2017). Estos eran mercados de la Dark Web donde se compraban y vendían drogas, armas y otros bienes o servicios ilegales.

Dominios .onion

Cuando se crea un servicio .onion (por ejemplo, en el servidor con Tor configurado como Hidden Service o Onion Service), el software Tor:

1. Genera un par de claves:

◦ 🔑 Clave privada (solo el servidor la conoce).

◦ 🔓 Clave pública (que sirve para identificarse ante los clientes).

2. A partir de esa clave pública, se hace un cálculo criptográfico (hash + codificación especial) que produce una cadena de letras y números.

3. Esa cadena se usa como nombre del dominio .onion.

Por ejemplo:

Clave pública (muy larga):

ED25519: a3e97b14c5d9e4c2b8fcb... (etc.)

→ Hash + codificación Base32

Resultado: xdtj4f2g3lyh6w5m.onion

No se

usa el nombre del Dominio!!!, ni ningún texto

identificador.

En cambio, el dominio se deriva

matemáticamente de la clave pública.

Por eso:

No hay relación “semántica” entre el nombre del sitio y su dirección .onion.

Cada vez que generás un nuevo par de claves, obtendrás una dirección distinta, completamente aleatoria.

Esta forma tiene ventajas:

Garantiza autenticidad: quien posea la clave privada correspondiente a esa .onion es el único que puede operar ese servicio.

Evita centralización: no hay una autoridad DNS que asigne nombres; cada servicio es su propio “autoridad de nombre”.

Privacidad total: el nombre no da pistas sobre su ubicación o propósito.

Cómo un cliente “conoce” una dirección .onion

Cuando yo digo “El cliente, conociendo la .onion”, me

refiero a que el cliente ya tiene o ha obtenido de alguna

manera la dirección .onion del servicio.

Es decir, no

es que Tor la busque automáticamente o la descubra solo.

Tor no tiene un buscador central ni un DNS que te

diga: “estas son todas las onion disponibles”.

Por diseño,

eso se evita para preservar la privacidad.

Entonces, la dirección .onion se

puede conocer por distintos medios externos:

🔗 El dueño del servicio la publica voluntariamente en su sitio normal (por ejemplo, Facebook o ProtonMail publican su dirección .onion oficial).

💬 Alguien te la pasa (por mensaje, correo, foro, etc.).

🗂️ Aparece en un directorio o buscador Tor (hay algunos motores que indexan .onion de forma parcial, como Ahmia).

🧩 Se comparte en entornos privados o académicos, si el servicio no es público.

En otras palabras:

El cliente debe conocer la dirección .onion de

antemano, igual que en la web tradicional uno debe conocer

el dominio (por ejemplo, www.ejemplo.com)

o encontrarlo en Google.

Pero a diferencia de la web tradicional, Tor no tiene un “Google universal” ni un sistema DNS abierto para resolver nombres.

Qué pasa una vez que la conoce

Supongamos que vos, Daniel, querés acceder a abcd123xyz456.onion

(porque leíste esa dirección en una publicación oficial).

Entonces:

Tu navegador Tor ya tiene la dirección .onion.

Tor calcula, con una función matemática, qué nodos HSDir almacenan el descriptor asociado a esa dirección.

Descarga el descriptor desde la red Tor (no desde Internet).

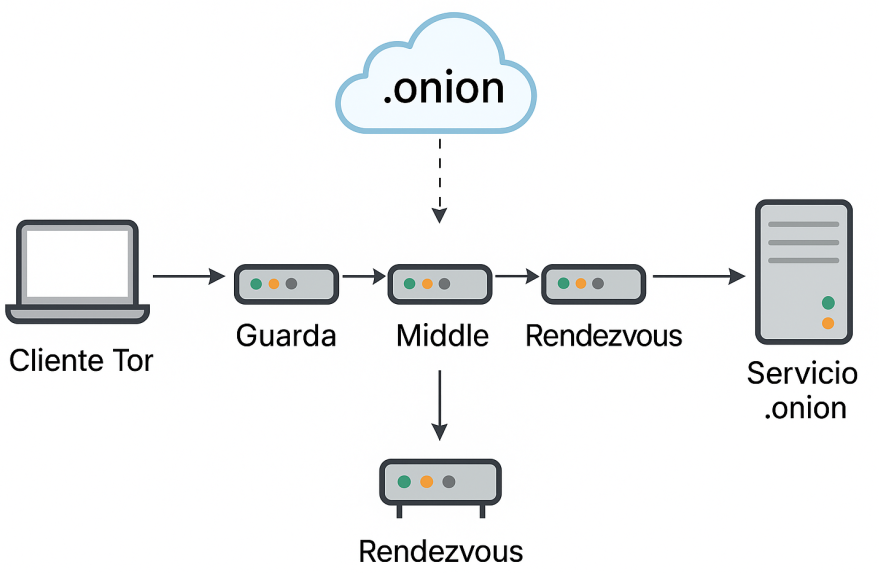

Usa los introduction points que vienen en ese descriptor para iniciar el proceso de conexión (como explicamos antes, con el rendezvous point).