Laboratorio seguridad SSH y llaves

4. Compartiendo la llave

Para poder compartir la llave debemos realizar la exportación de la misma a un archivo (cabe aclarar que la única llave que se exporta es la publica). Para ello debemos saber el ID (o parte del mismo que elegimos y corremos el siguiente comando) Si no cambiamos el ID por defecto, este sera nuestro correo electrónico o nombre/apellido.

gpg --output llave.gpg --export ID_LLAVE

Luego en la PC que queremos utilizar la llave debemos realizar al importación.

gpg --import llave.gpg

para verificar que se haya importado si ejecutamos la opción list keys, ahora debería aparecer.

gpg --list-keys

Una vez que la clave haya sido importada, ya podemos utilizarla.

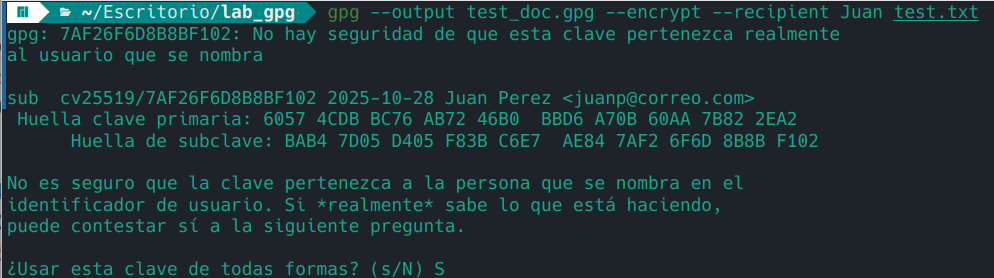

Pero si la queremos utilizar nos aparecerá un mensaje de advertencia sobre el origen de la llave.

Para esto, si realmente confiamos en la llave, debemos marcarla como de confianza, asignandole un nivel de confianza:

1) Primero entramos al modo edición de la llave con el comando:

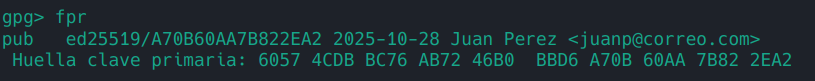

gpg --edit-key ID_LLAVE 2) (informativo) ahora mediante el comando fpr

podemos obtener la ¨huella digital¨ y así por ejemplo verificar por otro medio confiable (ejemplo telefono) que se corresponda a la de la persona que estamos dando validez.

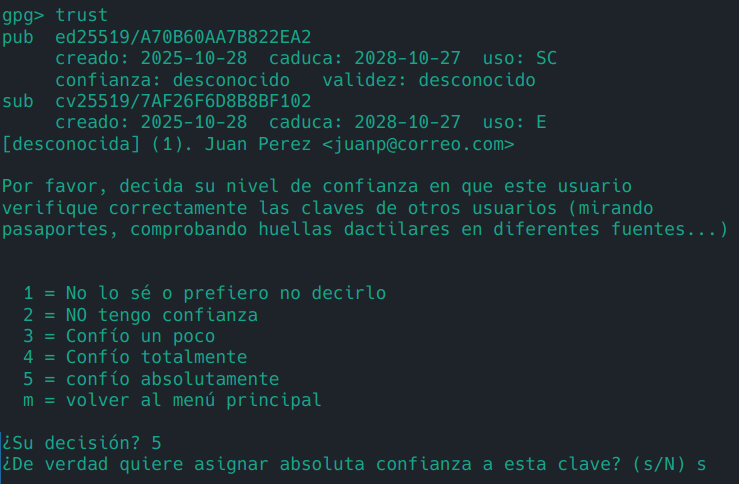

3) invocamos el comando trust

4) para salir del modo edición invocamos quit