Redes de Área Local 2024 v1

| Sitio: | Facultad de Ingeniería U.Na.M. |

| Curso: | Comunicaciones 2 ET544 |

| Libro: | Redes de Área Local 2024 v1 |

| Imprimido por: | Usuário visitante |

| Día: | martes, 19 de agosto de 2025, 22:20 |

1. Introducción

Capítulo 11 Stalling 10ma edición

La red puede ser una

- LAN Local Area Network

- MAN Metropolitan Area Network

- WAN Wide Area Network.

Hay otras divisiones.. pero no son frecuentes y no entraremos en detalles.

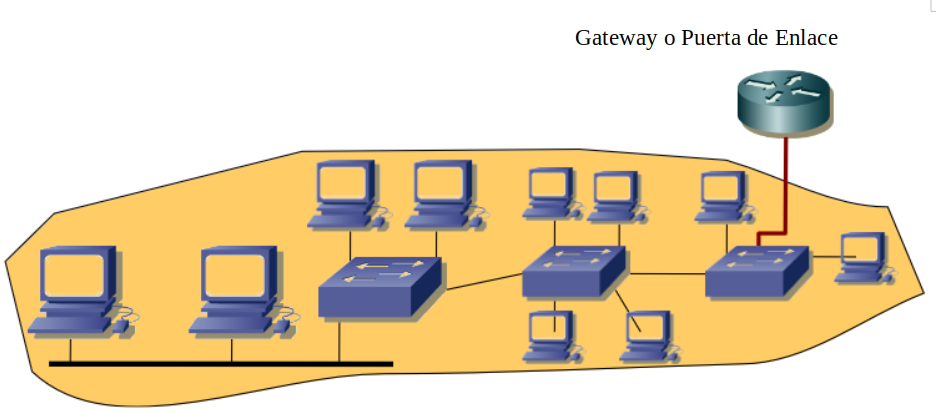

LAN (Local Área Network)

Una LAN consta de un medio de transmisión compartido y un conjunto de software y software para interconectar dispositivos con el medio y regularizar el acceso ordenado al medio.

En una LAN el origen y destino del paquete están en la misma red

- – Dos hosts

- – Un host y un “gateway” o puerta de Enlace con otra red

- – Dos “gateways”

Las topologías que se han utilizado para las LAN son principalmente anillo, bus y estrella.

Las topologías que se han utilizado para las LAN son principalmente anillo, bus y estrella.

Una LAN en anillo consiste en un circuito cerrado de repetidores que permiten que los datos circular por el anillo.

La transmisión se realiza generalmente en forma de tramas.

La transmisión de una trama por cualquier estación podría ser escuchado por cualquier otra estación.

Una LAN en estrella incluye un nodo central para qué estaciones están conectadas que se conoce con el nombre de Switch.

Se ha definido un conjunto de estándares para LAN que especifica una gama de velocidades de datos y abarca una variedad de topologías y transmisión medios de comunicación.

En la mayoría de los casos, una organización tendrá varias LAN que deberán ser interconectado.

2. Topologías

Las tramas que pueden circular en la capa física de un una red LAN pueden ser Ethernet o 802.3

Bus

- Estaciones a un solo medio o bus.

- Bus Ful duplex, que se en la práctica se explota de forma half duplex.

- La trama tiene un tiempo de propagación por el medio o bus.

- El largo de la trama puede inundar o no TODO el bus.

- Existen en los extremos resistencias que adaptan impedancias, estas resistencias consumen la señal que llega al extremo del bus para que no "rebote" e circule por el Bus.

- Se usó en los inicios de las Redes, topología Original de Ethernet.

- Se utiliza como base para muchos análisis, pese a que ya no se usa, por que tenemos que recordar que hay "retro-compatibilidad".

- Si el medio se daña, ningún host se puede comunicar.

Estrella

Observación:

La topología estrella si se implementa con un Hub o Repetidor se comporta lógicamente como una topología Bus.

Anillo

Mesh

3. Arquitectura de Protocolo LAN

Esta sección se abre con una descripción de la Arquitectura de protocolo estandarizada para LAN, que abarca física, medio capas de control de acceso (MAC) y control de enlace lógico (LLC).

Vamos a introducir el tema tomando como base el modelo 802.3 de OSI que difiere del Ethernet.

La capa de Enlace tiene como tareas:

• Interfaz con las capas superiores

• Control de errores y de flujo

• Ensamblado de datos en tramas

• Reconocimiento de dirección

• Detección de errores

• Control de acceso al medio

Para lograr esto se desarrolla el concepto de Punto de Acceso al Servicio, pensemos que esto es como un "circuito virtual" que une dos capas 3 de Red.

En la vida cotidiana las tramas NO SON 802.3 !! son Ethernet, por lo tanto NO vamos a desarrollar el funcionamiento del Circuito Virtual de 802.3.

En la Pila de protocolos de red, tanto la capa de Control de Enlace ( LLC+MAC) tanto 802.3 como Ethernet realizan lo mismo: Encapsular lo que le da la capa superior y agregar un encabezado o Header.

4. Bridge

Es el nombre del dispositivo de interconexión de redes de computadoras que opera en la capa 2 (nivel de enlace de datos) del modelo OSI.

El uso de un puente de red para la interconexión antes detallada

presenta una serie de ventajas, pero también desventajas.

Ventajas.

- suele ser un dispositivo accesible a nivel económico, por lo cual es ideal para los usuarios de bajo presupuesto;

- dado que segmenta la red, permite aislar dominios de colisión;

- no requiere que lo configuren antes de usarlo;

- permite gestionar la red y controlar el acceso a ella.

Desventajas

- NO se usa mas!

- no usa broadcast para limitar la cantidad de reenvíos;

- no es fácil de escalar si queremos usarlo para redes de gran volumen;

- provoca ciertos retrasos en el guardado y procesamiento de los datos;

- En las redes más complejas, pueden surgir bucles en la transmisión de datos, de manera que éstos nunca lleguen a destino porque se queden recorriendo los mismos caminos una y otra vez. Para reducir este riesgo es posible recurrir al protocolo denominado spanning tree.

4.1. Aprendizaje de direcciones

El Bridge debe generar una base de datos o tablas con las direcciones que va a prendiendo.

La tabla es de carácter temporal y en la misma registra la dirección de cada estación destino asociada con una interface del Bridge,

Recordemos que los 12 primeros octetos de una trama, son las direcciones de origen y destino de la trama en capa 2.

El bridge, toma la dirección de origen y con eso sabe a que interface de bridge o LAN debe asociar esa MAC.

Todo se registra en la base de datos de retransmisión ( forwarding database)

4.2. Arquitectura

La especificación IEEE 802.1D define la arquitectura de protocolos para puentes MAC.

En la arquitectura 802, la dirección final o de estación se establece en el nivel MAC, de modo que es a este nivel al que puede funcionar un puente.

En la Figura se muestra el caso más simple, consistente en dos LAN con los mismos rotocolos MAC y LLC conectadas por un único puente.

El puente funciona como se ha descrito anteriormente: captura las tramas MAC cuyo destino no se encuentra en la LAN de origen, las almacena temporalmente y las transmite sobre la otra LAN. Por lo que se refiere a la capa LLC, existe un diálogo entre las entidades LLC paritarias en las dos estaciones finales, no conteniendo el puente esta capa dado que su única función es la retransmisión de las tramas MAC.

4.3. Algoritmo del árbol de expansión

El mecanismo de aprendizaje de direcciones descrito anteriormente es efectivo si la topología de la

interconexión de redes es un árbol; es decir, si no existen rutas alternativas en la red. La existencia

de rutas alternativas implica la aparición de bucles cerrados.

De todas maneras el algoritmo del árbol de expansión desarrollado por IEEE 802.1, como su propio nombre sugiere, puede desarrollar dicho árbol de expansión. Todo lo que se precisa es que cada uno de los puentes tenga asignado un identificador único y se asocien costes a cada uno de los puertos de los puentes.

De esta manera, podemos evitar el problema de multiples recorridos.

Aparte de cualquier consideración especial, todos los costes podrían ser iguales, lo que produciría un árbol de menor número de saltos. El algoritmo implica el intercambio de un número reducido de mensajes entre todos los puentes para obtener el árbol de expansión de mínimo coste.

Cuando se produzca un cambio en la topología, los puentes recalcularán automáticamente el árbol

de expansión.

4.4. Configuración de puentes y redes LAN con rutas alternativas

Considérese la configuración dada en la figura. Supongamos que la estación 1 transmite una trama sobre la LAN A con destino a la estación 6. La trama se recibirá en los puentes 101, 102 y 107, de forma que todos ellos determinarán que la estación de destino no se encuentra en una de las LAN a las que están conectados. Por tanto, cada puente tomará una decisión acerca de si retransmitir o no la trama sobre sus otras LAN con objeto de dirigirla hacia el destino deseado. En este caso, el puente 102 debería repetir la trama sobre la LAN C, mientras que los puentes 101 y 107 decidirán no llevar a cabo la retransmisión de la trama. Una vez que la trama se ha enviado sobre la LAN C, se recibirá en los puentes 105 y 106, los cuales, como antes, deben decidir si retransmitirla o no. En caso de su retransmisión, el puente 105 puede hacerlo sobre la LAN F, donde la trama será finalmente recibida por la estación de destino 6.

La ruta desde la LAN E a la LAN F comienza yendo a la LAN A a través del puente 107. Consultando de nuevo la matriz, la ruta desde la LAN A a la F pasa por el puente 102 para alcanzar la LAN C. Finalmente, la ruta desde la LAN C a la LAN F es directa a través del puente 105. Por tanto, la ruta completa desde la LAN E hasta la LAN F es puente 107, LAN A, puente 102, LAN C, puente 105.

Las tablas de encaminamiento se pueden obtener a partir de esta matriz y se guardan en cada puente. Cada puente precisa una tabla para cada una de las LAN a las que está conectado. La información de cada tabla se obtiene a partir de una sola fila de la matriz. Por ejemplo, el puente 105 tiene dos tablas, una para las tramas recibidas de la LAN C y otra para las de la LAN F. La tabla muestra, para cada dirección MAC destino posible, la identidad de la LAN a la que el puente debería enviar la trama.

5. Hub, Switch

Para poder interconectar diferentes dispositivos con el estándar Ethernet, y haciendo uso del popular conector RJ-45, es necesario disponer de una serie de dispositivos para conectarlos, concretamente de un switch o de un hub.

El Hub o Switch sería el Centro de una Estrella, ¿pero que diferencias hay entre uno y otro?

Qué es un hub o repetidor.

Lo primero que tenemos que tener claro es que un hub es mucho más simple que un switch, y actualmente ya no se utilizan debido al rendimiento que proporcionan y a las pocas posibilidades de configuración que disponemos. Cuando usamos un hub y un equipo envía una trama de datos a la red, esta trama pasa por el hub, y el propio dispositivo se encarga de enviarlo por todas las bocas de red excepto por donde la ha recibido. Es decir, el hub no sabe a qué equipo va destinado y los envía a todos.

Com esto vemos que una red con HUB, pese a tener una disposicón física del tipo estrella se comporta como si fuera un BUS de formado por un cable Coaxial.

Colisión.

En los HUB , existe una luz que indica cuando hay colisión. ¿Que es una colisión? es lo que sucede cuando dos host intentan transmitir en el mismo momento, ambos paquetes llegan al hub y este no puede procesarlos por separado, así que colisionan, esto se observa en una luz testigo del equipo.

Soluciones: Segmentación.

- con Puentes o Bridges

- con Switchs.

Qué es un Switch

Cuando conectamos un equipo a un switch este internamente tiene una CAM (Content Addressable Memory) donde almacena información importante de la red, como las direcciones MAC que hay conectadas en los diferentes puertos físicos y si tenemos alguna VLAN asociada a un determinado puerto.

De esta forma, cuando al switch le llega un paquete de datos de algún equipo, lee el encabezado de datos y sabe a qué equipo va y lo desvía por el puerto correcto, mirando previamente la tabla CAM construida. Es decir, la diferencia es que el hub envía todos los datos que recibe por todos los puertos y el switch lo envía solo al puerto del equipo correcto.

Esquema de un Switch:

Dominio de Colisión.

El dominio de colisión es una división de red que permite que el tráfico fluya hacia adelante y hacia atrás. Un dominio de difusión es un tipo de dominio en el que el tráfico fluye a través de la red. El dominio de colisión se refiere a un conjunto de dispositivos en los que puede producirse una colisión de paquetes.

Pregunta para el alumno: ¿Como diría que es el Dominio de Colisión de un Switch?

Existen dos técnicas para el re-envío de las tramas que llegan.

1) Conmutación por almacenamiento y envío o store-and-forward. El switch recibe toda la trama, calcula el CRC y verifica la longitud de la trama. Si el CRC y longitud son válidas busca la dirección destino y se envía la trama por el puerto correcto.

2) Conmutación por corte ó cut-through . El switch envía la trama antes de recibirla en su totalidad. Como mínimo, debe leerse la dirección de destino antes que la trama comience a enviarse.

Ambos tienen pros y contras. Se deja al alumno analizar cada uno.

Tipos de conmutación.

Conmutación simétrica: A cada puerto del switch se le asigna el mismo ancho de banda.

Conmutación asimétrica: Se le asigna más ancho de banda al puerto conectado al servidor. Esto evita que se produzcan cuellos de botella. Esto requiere buffers de memoria.

Búfer de memoria.

Se utiliza un búfer de memoria para almacenar las tramas.

Son más abundantes los búffer cuando la conmutación es asimétrica. Son igualmente necesarios cuando hay congestión en el puerto de destino.

Hay dos tipos de búfer:

Memoria basada en puerto. Las tramas se almacenan en colas conectadas a puertos de entrada y salida específicos.

Memoria compartida. Todas las tramas están en un búfer comun que comparten todos los puertos del switch.

Switchs Administrables.

Ultimamente en los switch se incorporaron características que van mas allá de las funciones de capa 2, estos son conocidos como Administrables. El acceso es desde una Interface web ( Capa 3, por IP).

Los routers y los switches Administrables o de Capa 3 utilizan direcciones IP para enrutar un paquete. Los switches LAN o de la Capa 2 envían tramas con base en la información de la dirección MAC. Se puede decir que en la actualidad los términos conmutación de Capa 3 y enrutamiento se utilizan con frecuencia de manera indistinta.

El acceso a los Switchs también se puede hacer por ssh o telnet.

Diferencias entre Router y Switch

Diferencias entre Router y Switch

El Router se encarga de reenviar tus paquetes de datos entre distintas redes, por lo general una local o LAN y una externa con un puerto WAN . El router trabaja en Capa 3 , mirando Direcciones IP de Origen y Destino, en base a eso determina una interface de salida para que el paquete llegue a destino. Tiene al menos dos interfaces!!

6. Virtual LANs

La segmentación física de redes LAN es una manera de conseguir

- Seguridad.

- Robustez

- Bajar el Broadcast.

- etc.

Los miembros residen en la misma red virtual y comparten tráfico solo entre ellos y no necesariamente está físicamente en el mismo lugar.

- Miembros por puertos.

- Miembros por MAC.

- Membresía basada en información de protocolo

7. Capa 2 (Control de Enlace de Datos)

En el modelo OSI, la capa 2 se llama la capa de enlace de datos.

Su función principal es proporcionar la entrega confiable de datos a través de un medio de red subyacente (como Ethernet).

Esta capa se divide en dos subcapas:

- Subcapa de Control de Enlace Lógico (LLC), que maneja el control de flujo y la corrección de errores

- Subcapa de Control de Acceso al Medio (MAC), que se ocupa de la dirección física (dirección MAC) y el acceso al medio compartido.

En el modelo TCP/IP, la capa equivalente a la capa de enlace de datos de OSI es la acceso a Red.

Esta capa realiza funciones similares, incluida la encapsulación de datos en tramas para su transmisión y la dirección de hardware (como la dirección MAC). Sin embargo, en el modelo TCP/IP, a menudo se asocia directamente con la tecnología de enlace de datos subyacente, como Ethernet.

Ambas capas 2 de OSI y TCP/IP tienen el propósito de manejar la transferencia de datos dentro de una red y proporcionar una interfaz para la capa superior (capa de red en ambos modelos) para que pueda enviar paquetes de datos a través de la red.

La capa 2 se centra en la conectividad de nodo a nodo en la misma red local.

En resumen, aunque los nombres y detalles específicos pueden variar, la capa 2 en ambos modelos cumple funciones similares al gestionar la entrega confiable de datos en una red.

En el contexto de TCP/IP, la capa de enlace de datos suele estar estrechamente vinculada a tecnologías específicas como Ethernet, no con 802.3, como veremos mas adelante.

8. 802.2 Sudcapa LLC

La sub capa LLC de Enlace de Datos usa lo servicios de la sub capa física de Enlace de Datos para enviar y recibir.

Las funciones de la capa de Enlace de datos son:

- Proveer una interface a la capa de red ( capa 3 o IP)

- Lidiar con los errores de transmisión.

- Regular el flujo de datos para que los receptores no se vean sobrepasados.

Figura 1

Figura 1

Observación.

Cuando se instala en un sistema operativo el Driver o controlador de la placa de Red, este es justamente el Software que se ubica en la LLC, es el que se comunica con el Hardware para enviar y recibir información a la placa de red.

1982 un conjunto de empresas, Digital Equipment, Intel, Xerox crearon el termino Ethernet que se volvió un Estándar. Aloha que ya habíamos comentado comenzó en la misma época de Ethernet. IEEE 802 fue un proyecto creado en febrero de 1980 paralelamente al diseño del Modelo OSI.

Ver que Ethernet y 802.3 nacieron en tiempos y lugares diferentes, es por eso que no son lo mismo. El RFC 894 indica como se debe encapsular el contenido de la capa IP en una trama Ethernet.

El IEEE, creó un grupo 802 cuya misión se centra en desarrollar estándares de redes de área local (LAN) y redes de área metropolitana (MAN), principalmente en las dos capas inferiores del modelo OSI. Un subrupo del 802 conocido como 802.3 fue el primer intento para estandarizar redes basadas en ethernet, incluyendo las especificaciones del medio físico subyacente. La mayoría de las personas no hacen referencias a las diferencias entre Ethernet y 802.3, que son parecidas pero no iguales.

<9. 802.3 Subcapa MAC

Guia de Clase Redes de Area Local Stalling 10e- Capitulo 12Precursor de Ethernet

Aloha y Aloha Ranudado.

CSMA tres aproximaciones:

- nonpersistent CSMA

- Si el medio está libre Tx. si no voy a 2.

- Si el medio está ocupado espero un tiempo vuelvo a 1.

- Si el medio está libre Tx. si no voy a 2.

- 1-persistent protocol

- Si el medio está libre Tx, si no voy a 2

- Si el medio está ocupado espero a que se libere y Tx inmediatamente

- Si el medio está libre Tx, si no voy a 2

- p-persistent

- Si el medio está libre transmito con probabilidad p.

- Si el medio esta ocupado voy a 1.

- Si el medio esta ocupado en el valor de un tiempo de propagación voy a 1.

CSMA/CD

- Si el medio está libre transmito, si no voy al 2.

- Si el medio está ocupado, continúo escuchando el canal hasta que se libere y transmito inmediatamente.

- Si se detecta una colisión durante la transmisión, transmita una breve señal de interferencia para asegurar que todas las estaciones sepan que ha habido una colisión y luego cesen transmisión.

- Después de transmitir la señal de interferencia, espere un período de tiempo aleatorio, referido como retroceso (backoff) , luego intente transmitir nuevamente (repita desde el paso 1).

Sobre Back-off

¿ Dónde está el control de acceso al medio ?

– Centralizado en un nodo de la red

- Mayor control (prioridades, reserva, etc.)

- Resto de estaciones son más simples

- Evita problemas de coordinación distribuida

– Descentralizado

- No hay un solo punto de fallo

- No hay un nodo que pueda ser un cuello de botella

PDU MAC

- Dirección MAC destino

- Dirección MAC origen

- Control

- CRC (Cyclic Redundancy Check) o FCS (Frame Check Sequence)

Alternativas del IEEE 802.3

10. Ethernet

Ethernet es una tecnología de red que se utiliza ampliamente para conectar dispositivos en redes locales (LAN).

El término "Ethernet" se

refiere a un conjunto de estándares de red que especifican cómo los

dispositivos deben comunicarse en una red local. Estos estándares son

definidos por el Instituto de Ingenieros Eléctricos y Electrónicos

(IEEE).

El estándar IEEE 802.3 es un subconjunto de los

estándares Ethernet. Especifica los detalles técnicos de la capa física y

la subcapa de control de acceso al medio (MAC) de Ethernet. En otras

palabras, 802.3 define cómo los datos se transmiten a través de cables

físicos, incluidos detalles como la codificación de señales, la

velocidad de transmisión y los tipos de cables que se pueden utilizar.

Por

lo tanto, mientras que Ethernet es un término más amplio que se refiere

a un conjunto de estándares de red para LAN, 802.3 se centra en los

aspectos físicos y de acceso al medio de Ethernet. En resumen, 802.3 es

una parte importante de Ethernet, pero no son exactamente lo mismo.

Ethernet comenzó como un sistema experimental basado en bus de aproximadamente 3 Mbps. El primer Ethernet disponible comercialmente y la primera versión de IEEE 802.3 eran sistemas basados en bus

que operaban a 10 Mbps. A medida que la tecnología ha avanzado, Ethernet ha pasado de estar basado en bus a estar basado en conmutadores, y la velocidad de datos ha aumentado periódicamente en un

orden de magnitud. Actualmente, los sistemas Ethernet están disponibles a velocidades de hasta

100 Gbps.

10.1. Línea del Tiempo

10.2. Ethernet Tradicional

Las redes LAN de alta velocidad más utilizadas en la actualidad se basan en Ethernet y fueron desarrolladas por el comité de estándares IEEE 802.3. Al igual que con otros estándares LAN, existe una capa de control de acceso al medio y una capa física, que se analizan a continuación.

IEEE 802.3 Control de Acceso al Medio

Precursores: ALOHA y ALOHA ranurado

Estas técnicas pueden denominarse técnicas de acceso aleatorio (random access) al medio. Las estaciones no estaban ordenadas y no había una forma de predecir o programar cuándo una estación iba a transmitir. Cualquiera podía transmitir en cualquier momento.

Procedimiento:

- Cuando una estación transmitía una trama, luego debía escuchar durante un tiempo igual al máximo posible de retardo de propagación de ida y vuelta en la red (el doble del tiempo que lleva enviar una trama entre las dos estaciones más separadas) más un pequeño incremento de tiempo fijo.

- Si la estación escucha un acuse de recibo (ACK) durante ese tiempo, está bien; de lo contrario, vuelve a enviar la trama. Si la estación no recibe un ACK después de repetidas transmisiones, se da por vencida.

- Una estación receptora determina si la trama entrante es correcta examinando un campo de secuencia de verificación de trama,

como en HDLC. Si la trama es válida y si la dirección de destino en el encabezado de la trama coincide con la dirección del receptor, la estación envía inmediatamente un ACK.

La trama puede no llegar correctamente debido al ruido en el canal o porque otra estación

transmitió una trama aproximadamente al mismo tiempo. En el último caso, las dos tramas pueden

interferir entre sí en el receptor de modo que ninguna de ellas pueda pasar; esto se conoce

como una colisión. Si se determina que una trama recibida no es correcta, la estación receptora

simplemente la ignora.

CSMA

Estas observaciones llevaron al desarrollo del Acceso Múltiple con Detección de Portadora (CSMA). Una estación que desee transmitir debe escuchar al medio y obedecer las siguientes reglas:

- Si el medio está inactivo, transmitir.

- Si el medio está ocupado, esperar una cantidad de tiempo pre-establecida y repetir el paso 1.

CSMA/CD

- Si el medio está inactivo, transmitir.

- Si el medio está ocupado, continuar escuchando hasta que el canal esté inactivo, luego transmitir inmediatamente.

- Si se detecta una colisión durante la transmisión, transmitir una breve señal de interferencia para avisar a todas las estaciones y luego detener la transmisión.

- Después de transmitir la señal de interferencia, esperar una cantidad de tiempo (backoff) para intentar transmitir nuevamente.

10.3. Tramas de Ethernet y Direcciones de Capa 2

Tramas

Existen varios tipos de tramas Ethernet: El marco Ethernet II, o Ethernet versión 2, o marco DIX es el tipo más común en uso hoy en día, ya que a menudo lo usa directamente el Protocolo de Internet.

El IEEE ha incorporado varios tipos de direcciones especiales para permitir que se direccione más de una tarjeta de interfaz de red a la vez.

Ambas tramas 802.3 (IEEE) y Ethernet II (TCP/IP) pueden existir en un medio y no hay posibilidad de que sean confundidas, ya que el campo Type (Ethernet) y Long ( 802.3) NUNCA podrían tener valores que presenten ambiguedad.

- Preamble (Preámbulo): Un patrón de 7 octetos de 0 y 1 alternados que utiliza el receptor para establecer la sincronización de bits.

- Start of Frame Delimiter (Delimitador de inicio de trama): La secuencia 10101011, que delimita el inicio real de la trama y permite al receptor localizar el primer bit de la trama.

- Destination Address (Dirección de Destino): Especifica la/s estación/es a las que está destinada la trama. Puede ser una dirección física única, una dirección de multidifusión (multicast) o una dirección de difusión (broadcast).

- Source Address (Dirección de origen): Especifica la estación que envió la trama.

- Length / Type (Longitud o Tipo): Toma uno de dos significados, según su valor numérico. Si el valor de este campo es menor o igual a 1500 (valor decimal), entonces el campo Longitud/Tipo indica la cantidad de octetos de Datos de cliente MAC contenidos en el campo Datos de cliente MAC subsiguiente de la trama básica (interpretación de longitud). Si el valor de este campo es mayor o igual a 1536 (valor decimal), entonces el campo Longitud/Tipo indica la naturaleza del protocolo de cliente MAC (interpretación de Tipo).

- Frame Check Sequence (Secuencia de verificación de trama): Una verificación de redundancia cíclica dde 32 bits, basada en todos los campos excepto el preámbulo, SOF y FCS.

Direcciones MAC

Vamos a concentrarnos en los tipos de cast o difusión que se pueden presentar, en función de las Direcciones MAC contenida en los campos de Destino y Origen.

- 0 indica que unidifusión tiene una dirección única del servidor de destino.

- 1 bit significa dirección MAC de multidifusión de protocolo, flujo de datos o aplicación.

- 0 indica globalmente único (OUI ENFORCED) para identificar fabricantes y proveedores en todo el mundo o globalmente.

- 1 significa ADMINISTRADO LOCALMENTE, que es similar a la dirección IP de LAN (red de área local).

Tipos de difusión (cast)

Unicast.

Broadcast.

Los paquetes enviados a la dirección de difusión, todos de un bit, son recibidos por todas las estaciones en una red de área local. En hexadecimal, la dirección de difusión sería FF:FF:FF:FF:FF:FF. Una trama de difusión se inunda y se reenvía a todos los demás nodos, que la aceptan.

Multicast.

Los paquetes enviados a una dirección de multicast son recibidos por todas las estaciones en una LAN que se han configurado para recibir paquetes enviados a esa dirección.

Las direcciones funcionales identifican una o más interfases de una red.

Todos estos son ejemplos de direcciones de grupo, a diferencia de las direcciones individuales; el bit menos significativo del primer octeto de una dirección MAC distingue las direcciones individuales de las direcciones de grupo. Ese bit se establece en 0 en las direcciones individuales y en 1 en las direcciones de grupo. Las direcciones de grupo, al igual que las direcciones individuales, pueden administrarse de forma universal o local.

Los bits U/L e I/G se manejan de forma independiente y existen instancias de las cuatro posibilidades.

La multidifusión IPv6 utiliza direcciones MAC de multidifusión administradas localmente en el rango 33-33-XX-XX-XX-XX (con ambos bits configurados).

Las direcciones MAC de multidifusión que comienzan con 33:33: son todas utilizadas por IPv6, pero no las encontrará en el registro OUI porque el IETF no registró oficialmente ese prefijo en el IEEE (habría significado demasiados valores OUI individuales para registrar).

Tipos de direcciones MAC

Estos son los tipos importantes de direcciones MAC:

Dirección administrada universalmente

UAA es el tipo de dirección MAC más utilizado. Se entrega al adaptador de red en el momento de la fabricación. Los primeros tres octetos de la dirección administrada universalmente encuentran la organización/fabricante que emitió el identificador. Los octetos restantes de la dirección MAC los asigna el fabricante.

Dirección administrada localmente

LAA es una dirección que cambia la dirección MAC del adaptador. Puede asignar esta dirección a un dispositivo utilizado por el administrador de red. Anula la dirección asignada por los fabricantes del dispositivo. La dirección administrada localmente no contiene OUI (identificador único organizacional). La forma completa de LAA es Dirección administrada localmente.

10.4. Dirección MAC vs Dirección IP

Direcciones de capas diferentes. Las direcciones MAC e IP funcionan en capas distintas del Modelo de Interconexión de Sistemas Abiertos (OSI), que describe las distintas etapas por las que pasan los datos cuando se envían entre ordenadores. Aunque aquí no entraremos en demasiados detalles, las direcciones MAC funcionan en la capa de Enlace de Datos (o capa 2), que traduce directamente las señales eléctricas enviadas a través de un cable y los datos lógicos. Las direcciones IP funcionan una capa más arriba, en la capa de Red (o capa 3), que se encarga del direccionamiento y enrutamiento a través de la red, casi como escribir una dirección en un sobre.

Ámbito local frente a ámbito global. Las direcciones MAC se utilizan para identificar distintos dispositivos a escala «local», como distintos ordenadores que comparten una red en un edificio de oficinas. Las direcciones IP funcionan de forma más global, controlando cómo los dispositivos de Internet se localizan y comunican entre sí.

Diferentes formatos de dirección. Como las direcciones MAC e IP trabajan en capas distintas y hacen cosas distintas, también tienen formatos distintos. Una dirección MAC tiene un formato similar a un número de serie, de 12 dígitos agrupados en pares y separados por guiones o dos puntos (00:00:00:00:00:00:00), mientras que una dirección IPv4 típica es una dirección de 32 bits (bit significa dígito binario) agrupada en cuatro números decimales (000.000.000.0000). Aunque por ahora no necesitas conocer los detalles, ten en cuenta que asociar estos dos formatos de dirección es la función principal de ARP.

Las direcciones MAC son permanentes.

Las direcciones MAC son asignadas a un dispositivo por el fabricante en

cuanto se construye. Esta dirección está esencialmente «incrustada» en

el hardware de red del dispositivo, lo que la hace permanente e

inmutable, igual que el número de serie de nuestra autocaravana de

antes. Las direcciones IP son temporales y se asignan cada vez que el

dispositivo se conecta a una red. Como resultado, los dispositivos

pueden asumir cualquier número de direcciones IP diferentes a lo largo

de su vida.

Físico frente a

lógico. Por extensión de lo anterior, una dirección MAC también se

conoce como dirección física o dirección de hardware, mientras que las

direcciones IP a veces (pero no tan comúnmente) se conocen como

direcciones lógicas .

Se asignan en momentos diferentes.

Como ya se ha dicho, las direcciones MAC se asignan una vez en el

momento de la fabricación. Después, las direcciones IP se pueden asignar

cualquier número de veces, tantas veces como el aparato se conecte a

una red.

10.5. 10 Mbps Ethernet

El comité IEEE 802.3 ha sido el más activo en la definición de distintas configuraciones físicas alternativas.

10BASE5: especifica el uso de cable coaxial de 50 ohmios y señalización digital Manchester2. La longitud máxima del segmento de cable se fija a 500 metros. Esta longitud se puede extender mediante la utilización de repetidores. Un repetidor es transparente al nivel MAC y, dado que no gestiona memoria temporal, no aísla un segmento de otro. Así, por ejemplo, si dos estaciones en diferentes segmentos intentan transmitir al mismo tiempo, sus transmisiones colisionarán. Para evitar la aparición de bucles sólo se permite un único camino formado por segmentos y repetidores entre cualesquiera dos estaciones. La normalización permite un máximo de cuatro repetidores en el camino entre cualesquiera dos estaciones, ampliándose así la longitud efectiva del medio hasta 2,5 km.

10BASE2: es similar a 10BASE5, excepto por el uso de un cable más fino que admite tomas de conexión para distancias más cortas que el cable de 10BASE5. Se trata de una alternativa menos costosa a aquel.

10BASE-T: ( la única que se puede llegar a ver en algunos escenarios) utiliza par trenzado no apantallado en una topología en estrella. Dada la alta velocidad y la baja calidad de las transmisiones sobre este tipo de cable, la longitud de cada enlace se restringe a 100 m. Como alternativa se puede utilizar un enlace de fibra óptica, en cuyo caso la longitud máxima es de 500 m.

10BASE-F: contiene tres especificaciones:

- una topología en estrella pasiva para la interconexión de estaciones y repetidores con segmentos de hasta 1 km de longitud;

- un enlace punto a punto que puede ser usado para conectar estaciones o repetidores separados hasta 2 km;

- un enlace punto a punto que puede usarse para conectar repetidores a una distancia máxima de 2 km.

10.6. 100-Mbps Fast Ethernet

Fast Ethernet es un conjunto de especificaciones desarrolladas por el comité IEEE 802.3 con el fin de proporcionar una red LAN de bajo coste compatible con Ethernet que funcione a 100 Mbps. La designación genérica para estos estándares es 100BASE-T. El comité definió varias alternativas para diferentes medios de transmisión.

Medios de Transmisión

- 100BASE-TX: Utiliza 2 pares de cables STP (Shielded Twisted Pair) o cables UTP (Unshielded Twisted Pair) de categoría 5.

- 100BASE-FX: Utiliza 2 fibras ópticas, lo que proporciona una mayor inmunidad al ruido y permite cubrir mayores distancias.

- 100BASE-T4: Utiliza 4 pares de cables UTP de categoría 3, 4 o 5.

Técnicas de Señalización

- 100BASE-TX: Utiliza la técnica de MLT-3 (Multilevel Transmission - 3 levels), que reduce la velocidad de cambio de la señal para disminuir la interferencia.

- 100BASE-FX: Utiliza las técnicas 4B5B y NRZI. 4B5B codifica bloques de 4 bits en 5 bits para mejorar la transmisión.

- 100BASE-T4: Utiliza 8B6T (codificación de 8 bits en 6 símbolos) y NRZ.

Extensión de la red

- 100BASE-TX y 100BASE-T4: La extensión de la red es de 200 m.

- 100BASE-FX: La extensión de la red es de 400 m, ya que utiliza fibra óptica, lo que permite mayores distancias sin pérdida significativa de señal.

Ethernet sobre fibra

La implementación de Ethernet sobre fibra óptica implica el uso de tecnologías y estándares que permiten la transmisión de tramas Ethernet a través de enlaces de fibra óptica.

Componentes Clave

- Transceivers (Transceptores): Dispositivos que convierten señales eléctricas en señales ópticas y viceversa. Existen diferentes tipos, como SFP (Small Form-factor Pluggable), SFP+, QSFP, etc., dependiendo de la velocidad y la distancia deseada.

- Cables de Fibra Óptica: Pueden ser de tipo monomodo o multimodo, y son elegidos según la distancia y la aplicación. Los cables de fibra se conectan a los transceptores en cada extremo.

- Switches de Red: Equipos de red que pueden manejar tramas Ethernet y que tienen puertos para conectarse a través de fibra óptica. Estos switches pueden ser L2 o L3, dependiendo de las capacidades requeridas.

10.7. Gigabit Ethernet

A finales del año 1995, el comité IEEE 802.3 formó el grupo de trabajo de alta velocidad con el fin de investigar estrategias para transmitir paquetes con formato Ethernet a velocidades del orden de Gigabits por segundo. Desde entonces se han especificado un conjunto de estándares a 1.000 Mbps.

Capa de acceso al medio

La especificación a 1.000 Mbps utiliza el mismo formato para las tramas y protocolos que el CSMA/CD usado en las versiones de IEEE 802.3 a 10 Mbps y 100 Mbps. Se han introducido dos mejoras respecto al esquema CSMA/CD básico en lo que se refiere al funcionamiento de los concentradores:

1) Extensión de la portadora:

Esta mejora consiste en añadir una serie de símbolos al final de una trama MAC corta, de tal manera que el bloque resultante tenga una duración equivalente a 4.096 bits, mucho mayor que los 512 exigidos en el estándar a 10 y 100 Mbps. El objetivo es que la longitud de la trama, es decir, el tiempo de transmisión, sea mayor que el tiempo de propagación a 1 Gbps. La extensión de portadora es necesaria para cumplir con los requisitos

de tamaño mínimo de trama (64 bytes) y el tiempo máximo de propagación

de la red, evitando colisiones. Básicamente, si la trama enviada es más

corta que el tamaño mínimo requerido, se añade una extensión de

portadora para alcanzar el tamaño mínimo necesario, asegurando que la

detección de colisiones funcione correctamente.

2) Ráfagas de tramas (Burst Mode):

Esta funcionalidad permite que se transmitan de forma consecutiva varias tramas cortas (sin superar un límite) sin necesidad de dejar el control del CSMA/CD.

Este es un mecanismo utilizado en Gigabit Ethernet sobre cobre (1000BASE-T) y otras formas de Ethernet sobre medios de transmisión de mayor latencia, que permite que un dispositivo continúe enviando tramas mientras tenga datos disponibles en su buffer de transmisión y el canal esté libre.

Las ráfagas de tramas evitan la redundancia y gasto que conlleva la técnica de la extensión de la portadora,

en el caso de que una estación tenga preparadas para transmitir varias

tramas pequeñas. Se usa para evitar que el canal quede inactivo entre

tramas sucesivas y

para reducir la sobrecarga de los tiempos de espera y control de acceso

al medio, lo cual puede ser significativo a velocidades tan altas.

El concepto de ráfaga de tramas es particularmente útil cuando se emplean tramas cortas (por ejemplo, en redes donde hay muchos paquetes pequeños como respuestas de ACK, en el caso de TCP). Sin la ráfaga de tramas, el tiempo para preparar la transmisión de cada trama podría causar subutilización del ancho de banda disponible, ya que la transmisión de tramas pequeñas implicaría una gran cantidad de sobrecarga.

3) Tramas Jumbo (Jumbo Frames):

Son tramas Ethernet que tienen un tamaño mayor al estándar máximo de 1500 bytes. Las Jumbo Frames pueden llegar a tener hasta 9000 bytes o más, dependiendo de la implementación.

El uso de Jumbo Frames tiene los siguientes beneficios:

Reducción de la Sobrecarga: Al transmitir tramas más grandes, se reduce el número de tramas necesarias para enviar una cantidad determinada de datos. Esto significa menos encabezados (headers) y pies (trailers), lo que disminuye la sobrecarga asociada con la gestión de tramas pequeñas.

Menos Procesamiento en Dispositivos: La transmisión de menos tramas implica que los dispositivos de red (como switches y routers) tienen que procesar menos tramas, lo cual reduce la carga de CPU y mejora la eficiencia del sistema.

Mayor Rendimiento en Redes: Al disminuir la cantidad de interrupciones y la cantidad de operaciones de procesamiento por cada paquete, se mejora el rendimiento general de la red, especialmente en aplicaciones que requieren una transferencia de datos masiva, como el almacenamiento en red y la transmisión de video.

Sin embargo, el uso de Jumbo Frames tiene algunas consideraciones:

Compatibilidad: Todos los dispositivos en la red (switches, routers, y adaptadores de red) deben admitir Jumbo Frames. Si hay un dispositivo en la ruta que no lo admite, se fragmentarán los paquetes, lo cual puede generar problemas de rendimiento.

Configuración Manual: En la mayoría de los casos, la configuración de Jumbo Frames no es automática y debe realizarse manualmente en cada dispositivo, incluyendo servidores y switches.

1000BASE-SX: Se utiliza para distancias cortas. Esta opción, en la que se usan longitudes de onda pequeñas, proporciona enlaces dúplex de 275 m usando fibras multimodo de 62,5 um o hasta 550 m con fibras multimodo de 50 um. Las longitudes de onda están en el intervalo comprendido entre 770 y 860 nm.

1000BASE-LX: Se utiliza para largas distancias. Esta alternativa, en la que se utilizan longitudes de onda mayores, proporciona enlaces dúplex de 550 m con fibras multimodo de 62,5 um o 50 um, o de 5 km con fibras monomodo de 10 um. Las longitudes de onda están entre los 1.270 y los 1.355 nm.

1000BASE-CX: Esta opción proporciona enlaces de 1 Gbps entre dispositivos localizados dentro de una habitación (o armario de conexiones) utilizando latiguillos de cobre (cables de pares trenzados de menos de 25 m con un apantallamiento especial). Cada enlace consiste en dos pares trenzados apantallados, cada uno de los cuales se usa en un sentido.

1000BASE-T: Esta opción utiliza cuatro pares no apantallados (UTP) cat. 5e o superior para conectar dispositivos separados hasta 100 m.

10.8. 10 Gbps Ethernet

Con los productos gigabit todavía bastante nuevos, la atención se ha desplazado en los últimos años hacia Ethernet con capacidad de 10 Gbps. El principal requisito que ha motivado este interés ha sido el incremento en el tráfico de Internet e intranets. Este incremento espectacular se ha debido a una serie de factores:

- Incremento en el número de conexiones de red.

- Incremento en la velocidad de conexión de cada estación final (por ejemplo, usuarios de 10 Mbps migrando hacia 100 Mbps, usuarios de líneas analógicas de 56 kbps migrando hacia soluciones DSL y módem de cable).

- Incremento en el despliegue de aplicaciones demandantes de ancho de banda, como el vídeo de alta calidad.

- Incremento en el hospedaje de web y el tráfico de las aplicaciones de hospedaje.

10.9. 100-Gbps Ethernet

El desarrollo de comunicaciones convergentes y unificadas, la evolución de granjas de servidores masivas y la expansión continua de aplicaciones VoIP, TVoIP y Web 2.0 han impulsado la necesidad de conmutadores Ethernet cada vez más rápidos. Los siguientes son impulsores del mercado para Ethernet de 100 Gbps.

Los medios físicos más comunes para 100GbE son:

Fibra Óptica:

- 100GBASE-SR4: Utiliza fibra óptica multimodo y opera en longitudes de onda de 850 nm, con una distancia máxima de hasta 100 metros (OM3) o 150 metros (OM4).

- 100GBASE-LR4: Utiliza fibra óptica monomodo y opera en cuatro longitudes de onda (1295 nm - 1310 nm), con una distancia máxima de hasta 10 km.

- 100GBASE-ER4: También utiliza fibra óptica monomodo, con una distancia máxima de hasta 40 km.

- 100GBASE-PSM4 y 100GBASE-CWDM4: Utilizan fibra monomodo y se usan para enlaces de hasta 500 m (CWDM4 - Coarse Wavelength Division Multiplexing 4) o 2 km (PSM4 - Parallel Single Mode 4).

- 100GBASE-T: Aunque menos común, 100G Ethernet también puede implementarse sobre cables de par trenzado, como el cableado de categoría 8 (Cat 8), que puede alcanzar distancias de hasta 30 metros.

Multilanes distribution.

Se refiere al proceso de dividir un flujo de datos de alta velocidad (100 Gbps) en múltiples "carriles" (lanes) de menor velocidad para permitir la transmisión a través de múltiples medios físicos. Esto facilita el diseño y la implementación de redes de alta velocidad.

Hay dos implementaciones de multilane distribution:

- Virtual Lanes (VLs).

- Physical Lanes (PLs).

1. Virtual Lanes (VLs)

- Separación lógica: Las VLs permiten dividir el flujo de datos en múltiples "carriles" virtuales. Estos carriles no están relacionados con el medio físico, sino que son divisiones lógicas del flujo de datos.

Esto facilita la gestión de diferentes tipos de tráfico con diferentes

prioridades y requerimientos de calidad de servicio (QoS).

- Control de flujo: Al dividir los datos en VLs, se puede controlar de forma independiente cada carril virtual, lo que permite aplicar mecanismos de control de flujo más eficientes, evitando congestiones en un carril sin afectar a los demás.

- Usos comunes: Las VLs son útiles en contextos donde se necesita gestionar tráfico de diferentes tipos de aplicaciones (por ejemplo, almacenamiento, video y tráfico de baja latencia) que pueden requerir priorización.

2. Physical Lanes (PLs)

Physical Lanes se refiere a la división física del flujo de datos de alta velocidad en múltiples carriles para la transmisión a través del medio físico (fibra óptica, cobre, etc.).- Separación física: Los PLs son divisiones reales del flujo de datos en múltiples carriles físicos. Por ejemplo, en 100GbE, un flujo de 100 Gbps se puede dividir en 4 carriles de 25 Gbps o 10 carriles de 10 Gbps, dependiendo de la implementación.

- Transmisión paralela: Cada uno de estos carriles físicos transmite los datos de forma simultánea a través de diferentes medios (fibras, pares de cobre, etc.). Luego, en el receptor, se vuelven a combinar para formar el flujo de datos original.

- Sincronización y codificación: El uso de PLs requiere sincronización y mecanismos de codificación como 64b/66b para mantener la integridad de los datos y la sincronización temporal entre los carriles.

Diferencias clave entre Virtual Lanes y Physical Lanes

- Propósito: Las VLs son divisiones lógicas diseñadas para mejorar el control de tráfico y la calidad de servicio, mientras que los PLs son divisiones físicas que facilitan la transmisión paralela de datos en el medio físico.

- Nivel de operación: Las VLs operan en la capa de control de flujo y administración de tráfico (nivel lógico de la red), mientras que los PLs se implementan en la capa de la señalización física (nivel de hardware).

- Control y priorización: Las VLs permiten controlar de forma independiente diferentes tipos de tráfico con diferentes prioridades, mientras que los PLs simplemente descomponen un flujo de datos de alta velocidad en varios carriles de menor velocidad para facilitar la transmisión.

Ambos tipos de "Multilane Distribution" juegan roles complementarios en la implementación y el funcionamiento eficiente de redes de alta velocidad como 100GbE.

10.10. 802.3 vs Ethernet

La relación entre 802.3 y Ethernet puede ser un poco confusa, así que aclaremos eso.

Ethernet es un estándar de red que define cómo los dispositivos en una red local (LAN) deben comunicarse entre sí. Está dentro de la familia de protocolos IEEE 802, que es desarrollada por el Instituto de Ingenieros Eléctricos y Electrónicos (IEEE).

El estándar IEEE 802.3 es específicamente la variante de Ethernet que se ocupa de los aspectos físicos y de acceso al medio. En otras palabras, 802.3 especifica cómo los datos se transmiten a través de cables físicos, cómo se accede al medio compartido y otros detalles relacionados con la capa física y la subcapa de control de acceso al medio (MAC) de Ethernet.

Entonces, para simplificar, Ethernet es el término general que abarca varios estándares, y 802.3 es el estándar específico dentro de la familia IEEE 802 que define los aspectos físicos y de acceso al medio de Ethernet.

En resumen, cuando hablamos de Ethernet en el contexto de estándares, estamos haciendo referencia a la familia en general, y cuando mencionamos 802.3, nos estamos centrando en los detalles técnicos específicos de cómo se implementa Ethernet en términos de capa física y control de acceso al medio.

Las tramas físicas que circulan por el medio, no son iguales, son parecidas:

Podemos ver que los campos señalados : Longitud y Tipo difieren en ambas tramas.

Ambas pueden coexistir en el medio sin problemas :-) .

Aunque hubo un campo de la cabecera que se definió diferente, ( en un caso es la longitud y en el otro Tipo) los valores en ese campo NO SON POSIBLES de confundir. En el caso de la Ethernet el campo TIPO hace referencia al tipo de trama que encapsula de la capa superior , en el caso de la 802.3 hace referencia a la longitud de la trama. Los valore de Longitud NUNCA serán iguales a los de Tipo.

Figura 3

Por lo tanto la trama física Ethernet del Modelo TCP/IP NO es igual a la trama 802.3 que es la trama física del Modelo OSI, pero ambas pueden coexistir en un medio físico y al llega a destino y no se confundirán ni ocasionarán interferencia entre ellas.

Tamaño mínimo de la Trama Ethernet:

6+6+2+46+4=64 byte ó 512 Bits.

Tamaño máximo de la Trama Etnernet:

6+6+2+1500+4=1518 Bytes.

11. POE

La alimentación a través de Ethernet (Power over Ethernet, PoE) es una tecnología que incorpora alimentación eléctrica a una infraestructura LAN estándar. Permite que la alimentación eléctrica se suministre a un dispositivo de red (switch, punto de acceso, router, teléfono o cámara IP, etc) usando el mismo cable que se utiliza para la conexión de red.

Las características de POE se definen la Norma IEEE 802.3af. Dicho estándar se encarga de definir todo lo necesario para poder usar esta tecnología, esto es, los voltajes y las corrientes necesarias para su uso, el tipo de conexión que se debe realizar, los cables que se deben usar, etc.

La figura muestra las fases que debe realizar un PoE para poder alimentar usando un cable. Estas fases son 4, y cada una se corresponde con un bloque:

- “Polarity Protection” o “Auto-polarity Circuit”. Como indica la norma, la tensión introducida puede venir de dos formas: una de las formas consiste en usar los pares de datos del cable de Ethernet como fuente de alimentación. Dicha forma permite transmitir datos y alimentar a la vez por los mismos pares. La segunda forma usa otros pares alternativos para enviar la tensión. La ventaja de la primera forma es que usa solo dos pares, en vez de 4, que son los necesarios para implementar la segunda forma (El cable Ethernet tiene 4 pares en su interior).

Esta etapa asegura que, si se conectan los cables de alimentación con la polaridad invertida (positivo y negativo), el dispositivo PoE no se dañará. Se utilizan diodos para permitir que la corriente fluya solo en la dirección correcta y bloquear la corriente en caso de inversión de polaridad. - Signature Resistance and Current Classification: Se utiliza una resistencia de firma que permite al inyector PoE, detectar si el dispositivo conectado es compatible con PoE. Una vez que detecta un dispositivo PoE, se puede clasificar la cantidad de energía que el dispositivo necesita. Esto se realiza midiendo la resistencia de la firma y determinando a qué clase pertenece el dispositivo. Hay varias clases (de 0 a 4 en IEEE 802.3), y cada clase tiene un límite de potencia.

- “Control Stage”. Es importante que el convertidor DC/DC no funcione mientras el dispositivo está realizando la fase de clasificación del bloque dos. El controlador deberá estar encendido cuando V = 35 V.

- “Convertidor DC/DC”. Esta etapa convierte la tensión de entrada que recibe el dispositivo en la tensión adecuada que necesita el dispositivo PoE. Normalmente, el voltaje de entrada es de 48 V, y el convertidor DC/DC ajusta este voltaje para cumplir con las especificaciones del dispositivo.

Esta tensión nominal usada de 48 V no suele ser práctica en muchas aplicaciones, donde se requiere un voltaje menor (3.3 V, 5 V o 12 V). Una manera muy efectiva de lograr este objetivo es usar un convertidor Buck DC/DC. Este convertidor es capaz de trabajar en un amplio rango de tensiones (36 V a 57 V), en condiciones de mínima y máxima carga.

La principal ventaja de PoE es que elimina la necesidad de utilizar tomas de corriente en las ubicaciones del dispositivo alimentado y permite una aplicación más sencilla de los sistemas de alimentación ininterrumpida (SAI) para garantizar un funcionamiento las 24 horas del día, 7 días a la semana.

La máxima potencia que puede dar la fuente de alimentación es de 15.4 W (320 mA @ 48V o 350 mA @ 44 V).

Power over Ethernet fue regulado desde 2003 en una norma denominada IEEE 802.3af, y está diseñado de manera que no haga disminuir el rendimiento de comunicación de los datos en la red o reducir el alcance de la red. La corriente suministrada a través de la infraestructura LAN se activa de forma automática cuando se identifica un terminal compatible y se bloquea ante dispositivos preexistentes que no sean compatibles. Esta característica permite a los usuarios mezclar en la red con total libertad y seguridad dispositivos preexistentes con dispositivos compatibles con PoE.

Ventajas

- PoE es una fuente de alimentación inteligente: Los dispositivos se pueden apagar o reiniciar desde un lugar remoto usando los protocolos existentes, como el Protocolo simple de administración de redes (SNMP, Simple Network Management Protocol).

- PoE simplifica y abarata la creación de un suministro eléctrico altamente robusto para los sistemas: la centralización de la alimentación a través de concentradores (hubs) PoE significa que los sistemas basados en PoE se pueden enchufar al Sistema de alimentación ininterrumpida (SAI) central, que ya se emplea en la mayor parte de las redes informáticas formadas por más de uno o dos PC, y en caso de corte de electricidad, podrá seguir funcionando sin problemas.

- Los dispositivos se instalan fácilmente allí donde pueda colocarse un cable LAN, y no existen las limitaciones debidas a la proximidad de una base de alimentación (dependiendo la longitud del cable se deberá utilizar una fuente de alimentación de mayor voltaje debido a la caída del mismo, a mayor longitud mayor caída del voltaje.

- Un único cable para conectar el dispositivo a la red y suministrarle alimentación, lo que simplifica la instalación y ahorra espacio.

- La instalación no supone gasto de tiempo ni de dinero ya que no es necesario realizar un nuevo cableado.

- PoE es una fuente de alimentación inteligente, solo va a enviar el voltaje necesario para un dispositivo, por eso no hay riesgos a sus cámaras de vigilancia o puntos de acceso.

- No se debe exceder una distancia mayor a 100 metros desde el switch de comunicación por puerto PoE hasta la cámara IP (Potencia menor a 15.4W)

Desventajas

- Ausencia de estándares tecnológicos para la interoperabilidad de equipos.

- Dificulta enormemente cortar o destrozar el cableado, ya que generalmente el cableado se encuentra unido a bandejas en los huecos del techo o detrás de conductos de plástico de muy difícil acceso.

- Alimentación insuficiente, dispositivo accionado no puede arrancar: 802.3af PoE estándar máxima potencia de salida está por debajo de 15.4W, esto es suficiente para proporcionar fuente de alimentación para la mayoría de cámaras IP. Sin embargo, esta potencia no es suficiente para los dispositivos de consumo de alta potencia como cámara de red PTZ.

- Riesgo centralizado: Generalmente, un PoE switch conecta con múltiples cámaras IP, si el conmutador de Red PoE encuentra problemas, todas las cámaras IP dejarán de funcionar.

- Alto costo de equipo y mantenimiento: En comparación con otros métodos de abastecimiento de la energía, tecnología PoE aumenta la carga de trabajo de mantenimiento, al considerar la seguridad y la estabilidad, fuente de alimentación separada es el mejor.

11.1. Pio Out POE

El modo A utiliza los pares de datos 1-2 y 3-6 para suministrar energía. Las señales de datos no pueden interferir con las señales de potencia ya que ambas señales están en extremos opuestos del espectro electromagnético.

El modo B, por otro lado, utiliza sus “pares de repuesto” para suministrar energía. El equipo de suministro de energía aplica un voltaje positivo a los pines 4 y 5 y un voltaje negativo a los pines 7 y 8.

En los Switch con POE se pueden apreciar un indicador sobre los puertos que proveen POE.

Con un Switch de este tipo se simplificaría una implementación, por ejemplo:

En los casos de que por ejemplo algunos de los extremos no tenga POE implementado de Fábrica, se puede recurrir a POE Inyector y POE Spliter.

POE Inyector (inyecta Datos + DC)

| IN : Data y DC |

OUT: Data+DC |

|---|---|

|

|

POE Spliter (separa datos de DC)

| IN : Data + DC |

OUT: Data y DC |

|---|---|

|

|

Ver que existe un selector de tensiones de salida: 12V,9V,5V, esto puede no sea un estándar.

12. Auto-MDIX y Autonegociación

Auto-MDIX (Automatic Medium-Dependent Interface Crossover)

Una interfaz dependiente del medio (MDI en inglés) describe la

interfaz (tanto física como eléctrica / óptica) en una red informática

desde una implementación de capa física hasta el medio físico utilizado

para llevar la transmisión. Ethernet sobre par trenzado también define

una interfaz dependiente del medio cruzado (MDI-X en inglés).

Los

puertos MDI-X automáticos en las interfaces de red más nuevas detectan

si la conexión requiere ser cruzada, y automáticamente elige la

configuración MDI o MDI-X para que coincida correctamente con el otro

extremo del enlace. Ya no importa si el cable es cruzado o directo.

Interfaz Dependiente del Medio (MDI en inglés: Medium Dependent Interface) es un puerto o interfaz Ethernet cuyas conexiones eléctricas o pines normalmente corresponden a la distribución T568A de la norma TIA/EIA-568-B. Comúnmente las tarjetas de red (Network Interface Card) poseen este tipo de interfaz, mientras que los concentradores (hubs) y conmutadores (switches) tienen interfaces MDIX.

En los concentradores (hubs) y conmutadores (switches) las interfaces MDI se usan para conectar a otros hubs o switches sin el cable de red cruzado (que sería lo habitual) y se conocen como puertos MDI o puertos uplink. Estas interfaces son especiales y normalmente pueden ser configuradas manualmente o por software para que se comporten como MDI o MDIX.

| MDI | MDI-X | Auto MDI-X | |

|---|---|---|---|

| MDI | cruzado | directo | cualquiera |

| MDI-X | directo | cruzado | cualquiera |

| Auto MDI-X | cualquiera | cualquiera | cualquiera |

Existen interfaces que cambian su estado de MDI a MDIX automáticamente.

MDI-X: La X hace referencia al hecho de que los cables de transmisión de un dispositivo MDI deben estar conectados a los cables de recepción de un dispositivo MDI-X. Los cables de conexión directa conectan los pines 1 y 2 (transmisión) en un dispositivo MDI a los pines 1 y 2 (recepción) en un dispositivo MDI-X. De manera similar, los pines 3 y 6 son pines de recepción en un dispositivo MDI y pines de transmisión en un dispositivo MDI-X. La norma es que los hubs de red y switches utilicen la configuración MDI-X, mientras que todos los demás nodos, como ordenadores personales, estaciones de trabajo, servidores y enrutadores, utilicen una interfaz MDI. Algunos enrutadores y otros dispositivos tenían un interruptor de enlace uplink/normal para cambiar entre MDI y MDI-X en un puerto específico.

Autonegociación

Es un proceso mediante el cual dos dispositivos Ethernet intercambian información para determinar las mejores velocidades de transmisión (por ejemplo, 10 Mbps, 100 Mbps, 1 Gbps) y modos de dúplex (full dúplex o half dúplex) que ambos soportan.

De esta manera, se busca asegurar que ambos dispositivos operen a la máxima velocidad y en el modo dúplex más eficiente posible para optimizar el rendimiento de la red. Así se facilita la condiguración de redes al eliminar la necesidad de configurar manualmente la velocidad y el modo de dúplex, reduciendo errores de configuración que pueden causar problemas de rendimiento.

Funcionamiento:

- Intercambio de capacidades: Los dispositivos intercambian información sobre sus capacidades de velocidad y dúplex.

- Selección de parámetros comunes: Se eligen los parámetros más altos compatibles entre ambos dispositivos.

- Configuración automática: Los dispositivos configuran automáticamente sus interfaces para operar con los parámetros seleccionados.

13. FDDI

Interfaz de Datos Distribuidos por Fibra (FDDI)

La Interfaz de Datos Distribuidos por Fibra (FDDI) es una tecnología de red de alta velocidad que opera a 100 Mbps mediante cableado de fibra óptica. Se utiliza comúnmente para redes troncales en redes de área local (LAN) o redes de área metropolitana (MAN), ya que soporta distancias mayores que las que permite el cableado de cobre.

FDDI emplea una arquitectura de doble anillo en la cual el tráfico en cada anillo fluye en direcciones opuestas, un concepto conocido como contrarrotación. Estos anillos duales constan de un anillo primario y un anillo secundario. Durante el funcionamiento normal, el anillo primario se utiliza para la transmisión de datos, mientras que el anillo secundario permanece inactivo. El objetivo principal de los anillos duales es proporcionar una mayor fiabilidad y robustez a la red.

Medios de Transmisión de FDDI

DDI utiliza principalmente fibra óptica como medio de transmisión, aunque también puede operar a través de cableado de cobre. La versión de FDDI sobre cobre se conoce como Interfaz de Datos Distribuidos por Cobre (CDDI).

Ventajas de la Fibra Óptica

- Seguridad

- Fiabilidad

- Rendimiento

Estas ventajas se deben a que la fibra óptica no emite señales eléctricas, lo que hace que sea más difícil interceptar y acceder a los datos transmitidos. Además, la fibra es inmune a las interferencias eléctricas, interferencias de radiofrecuencia (RFI) y interferencias electromagnéticas (EMI). Históricamente, la fibra ha soportado un ancho de banda mucho mayor que el cobre. Aunque los avances tecnológicos recientes han permitido que el cableado de cobre transmita a velocidades de hasta 100 Mbps, la fibra sigue siendo superior en términos de capacidad y rendimiento. Por último, FDDI permite distancias de hasta 2 km entre estaciones utilizando fibra multimodo e incluso distancias mayores con fibra monomodo.

Especificaciones de la FDDI

FDDI define las capas física y de acceso al medio del modelo de referencia OSI. FDDI no es una única especificación, sino una colección de cuatro especificaciones separadas, cada una con una función específica. Combinadas, estas especificaciones permiten proporcionar conectividad de alta velocidad entre protocolos de capa superior, como TCP/IP, y medios de transmisión como el cableado de fibra óptica.

Las cuatro especificaciones de FDDI son:

- Control de Acceso al Medio (MAC)

- Protocolo de Capa Física (PHY)

- Dependiente del Medio Físico (PMD)

- Gestión de Estaciones (SMT)

Control de Acceso al Medio (MAC): Define cómo se accede al medio, incluyendo el formato de las tramas, el manejo de tokens, el direccionamiento, los algoritmos para calcular la redundancia cíclica (CRC), y los mecanismos para la detección y recuperación de errores.

Protocolo de Capa Física (PHY): Define los procedimientos de decodificación de datos, los requisitos de temporización y el entramado, entre otras funciones relacionadas con la capa física del modelo OSI.

Dependiente del Medio Físico (PMD): Define las características del medio de transmisión, incluyendo los enlaces de fibra óptica, niveles de potencia, tasas de error de bits, componentes ópticos y conectores.

Gestión de Estaciones (SMT): Define la configuración de las estaciones FDDI, la configuración de los anillos, y las características de control de los anillos, incluyendo la inserción y eliminación de estaciones, la inicialización, el aislamiento de fallas y la recuperación de fallas, así como la programación y recopilación de estadísticas.

Tipos de Conexiones de Estaciones FDDI

FDDI define cuatro tipos de dispositivos:

- Estación de Conexión Única (SAS – Single-Attachment Station)

- Estación de Conexión Dual (DAS – Dual-Attachment Station)

- Concentrador de Conexión Única (SAC – Single-Attachment Concentrator)

- Concentrador de Conexión Dual (DAC – Dual-Attachment Concentrator)

Estación de Conexión Única (SAS): Una SAS se conecta a un solo anillo (el primario) a través de un concentrador. Una de las principales ventajas de conectar dispositivos con SAS es que estos dispositivos no afectarán al anillo FDDI si se desconectan o se apagan.

Estación de Conexión Dual (DAS): Cada DAS tiene dos puertos designados como A y B. Estos puertos conectan el DAS con ambos anillos, el primario y el secundario. Por lo tanto, cada puerto proporciona una conexión tanto para el anillo primario como para el secundario. Los dispositivos que utilizan conexiones DAS afectan a ambos anillos si se desconectan o se apagan.

Concentrador de Conexión Única (SAC): Un SAC conecta estaciones SAS a un solo anillo.

Concentrador de Conexión Dual (DAC): Un concentrador FDDI, también conocido como DAC, es el componente básico de una red FDDI. Se conecta directamente a ambos anillos, primario y secundario, y garantiza que la falla o el apagado de cualquier SAS no derribe el anillo. Esto es particularmente útil cuando se conectan PC u otros dispositivos similares que se encienden y apagan con frecuencia al anillo.

Tolerancia a Fallos en FDDI

FDDI proporciona varias características de tolerancia a fallos. En particular, la arquitectura de doble anillo, la implementación del interruptor de derivación óptica y el soporte para doble referencia hacen que FDDI sea una tecnología de medios altamente resistente.

Doble Anillo

La principal característica de tolerancia a fallos en FDDI es el doble anillo. Si una estación en el doble anillo falla o se apaga, o si el cable está dañado, el doble anillo se enrolla automáticamente en un solo anillo. Esto significa que el tráfico de datos se redirige para circular por el anillo restante, manteniendo la transmisión de datos sin afectar el rendimiento de la red durante la condición de enrollamiento. Cuando falla una sola estación, los dispositivos a ambos lados de la estación fallida se conectan para formar un solo anillo. La operación de la red continúa para las estaciones restantes en el anillo. Si se produce una falla en el cable, los dispositivos a ambos lados de la falla continúan funcionando en la red enrollada (wrap) para todas las estaciones. Es importante señalar que FDDI proporciona tolerancia a fallos frente a una sola falla. Cuando ocurren dos o más fallos, el anillo FDDI se segmenta en dos o más anillos independientes que no pueden comunicarse entre sí.

Interruptor de Derivación Óptica

Un interruptor de derivación óptica permite el funcionamiento continuo del doble anillo. Si falla un dispositivo en el doble anillo, el interruptor de derivación óptica evita la segmentación del anillo y elimina las estaciones fallidas del anillo. El interruptor de derivación óptica realiza esta función utilizando espejos ópticos que pasan la luz del anillo directamente al dispositivo DAS durante el funcionamiento normal. Si se produce una falla en el dispositivo DAS, como un apagado, el interruptor de derivación óptica redirige la luz mediante espejos internos, manteniendo así la integridad de los anillos. Esto evita que el anillo entre en una condición de enrollamiento en caso de falla del dispositivo.

Doble Homing

Los dispositivos críticos, como enrutadores o hosts de mainframe, pueden utilizar una técnica de tolerancia a fallos llamada doble homing para proporcionar redundancia adicional y asegurar el funcionamiento continuo. En situaciones de doble referencia, el dispositivo crítico está conectado a dos concentradores. Un par de enlaces concentradores se declara como enlace activo, mientras que el otro par se declara como enlace pasivo. El enlace pasivo permanece en modo de respaldo hasta que se determine que el enlace primario o el concentrador al que está conectado ha fallado. Cuando esto ocurre, el enlace pasivo se activa automáticamente.

Formato de Trama FDDI

El formato de trama FDDI es similar al de una trama de Token Ring, reflejando cómo FDDI ha tomado prestado significativamente de tecnologías de redes anteriores. Las tramas FDDI pueden tener un tamaño de hasta 4500 bytes.

Campos de Trama FDDI

Preámbulo: Ofrece una secuencia única que prepara cada estación para la recepción de una próxima trama.

Delimitador de Inicio (Start Delimiter): Indica el comienzo de una trama mediante un patrón de señalización que la diferencia del resto de la trama.

Control de Trama (Frame Control): Indica el tamaño de los campos de dirección y si la trama contiene datos asíncronos o sincrónicos, entre otra información de control.

Dirección de Destino: Contiene una dirección de unidifusión (unicast), multidifusión (multicast) o difusión (broadcast), similar a las direcciones en Ethernet y Token Ring. Las direcciones de destino FDDI tienen una longitud de 6 bytes.

Dirección de Origen: Identifica la estación que originó la trama. Al igual que en Ethernet y Token Ring, las direcciones de origen FDDI tienen una longitud de 6 bytes.

Datos: Contiene información destinada a un protocolo de capa superior o información de control.

Secuencia de Comprobación de Fotogramas (Frame Check Sequence): Es creada por la estación de origen mediante un valor de verificación de redundancia cíclica (CRC) calculado a partir del contenido de la trama. Al recibir la trama, la estación de destino recalcula el CRC para determinar si la trama se ha dañado durante la transmisión. Si el CRC no coincide, la trama se descarta.

Delimitador de Fin (End Delimiter): Contiene símbolos únicos que no pueden ser símbolos de datos, indicando el fin de la trama.

Estado de la Trama (Frame Status): Permite a la estación de origen determinar si se ha producido un error, identificando si la trama fue reconocida y copiada correctamente por la estación receptora.

Interfaz de Datos Distribuidos por Cobre (CDDI)

La Interfaz de Datos Distribuidos por Cobre (CDDI) es la implementación de los protocolos FDDI a través de cableado de cobre de par trenzado. Al igual que FDDI, CDDI ofrece velocidades de datos de 100 Mbps y utiliza una arquitectura de doble anillo para proporcionar redundancia. CDDI soporta distancias de aproximadamente 100 metros.

CDDI es definido por el comité ANSI X3 T9.5 y su estándar oficial se denomina TPMT (Transporte de Datos Dependiente del Medio Físico de Par Trenzado). También se conoce como Interfaz de Datos Distribuidos de Par Trenzado (TPP) o ADI, en consonancia con el término Interfaz de Datos Distribuidos por Fibra.

14. links a Material de Cisco

Suministramos unos links a Cursos de Cisco que pueden tener información útil y didáctica.

https://www.sapalomera.cat/moodlecf/RS/1/