TCP

6. Tcpdump

Tcpdump (y su puerto a Windows, Windump) son programas cuya utilidad principal es analizar el tráfico que circula por la red.

Se apoya en la librería de captura pcap, la cual presenta una interfaz uniforme y que esconde las peculiaridades de cada sistema operativo a la hora de capturar tramas de red. Para seguir el manual son necesarios conocimientos básicos del protocolo TCP/IP, remitiéndome al "TCP/IP Illustrated", Volumen 1 de Stevens, para quien esté interesado.

Aunque viene incluido con la mayoría de las distribuciones de Linux, sus fuentes pueden encontrarse en www.tcpdump.org.

El port completo para Windows, tanto de las librerías como del tcpdump puede encontrarse en la web de la Politécnica de Torino. Es un simple binario, que necesita tener instalado el port de las pcap para windows para funcionar.

Lo primero que debemos averiguar cuando estamos usando el tcpdump, son las interfaces que queremos escuchar. Por defecto cuando se ejecuta sin parámetros, en los Linux se pone a escuchar en la eth0, mientras que en Windows hay que especificar la interfaz donde quiere escuchar.

Para averiguar las interfaces en cualquier Unix recurrimos al comando ifconfig -a el cual nos da una lista de las interfaces que tenemos, así como sus parámetros de configuración.

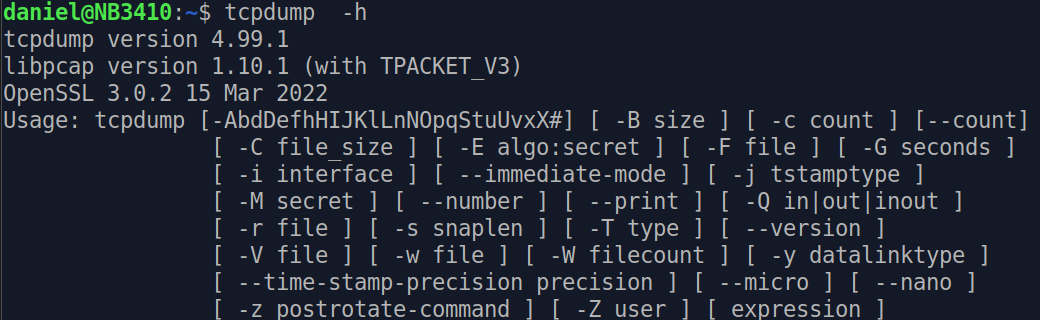

Podemos ver que existen numerosos parámetros para el comando tcpdump (la imagen es un printscreen de un Linux).

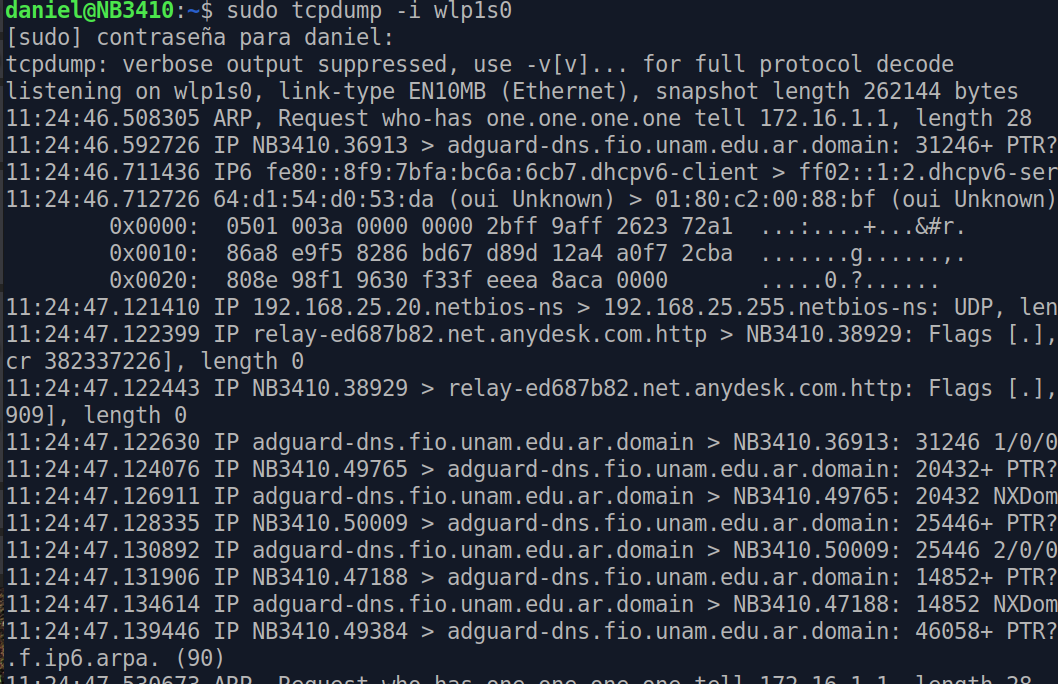

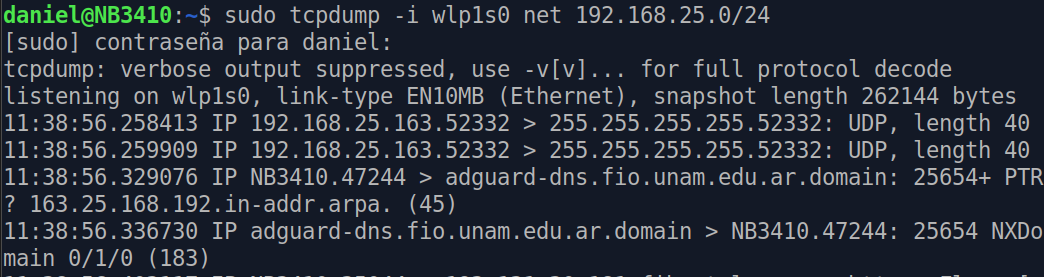

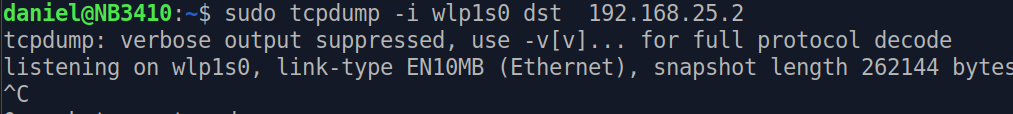

Si tomamos wlp1s0 para capturar, con el argumento -i de interface y ejecutamos como superusuario veremos algo como:

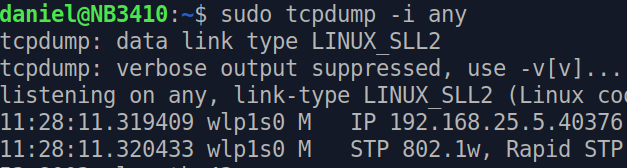

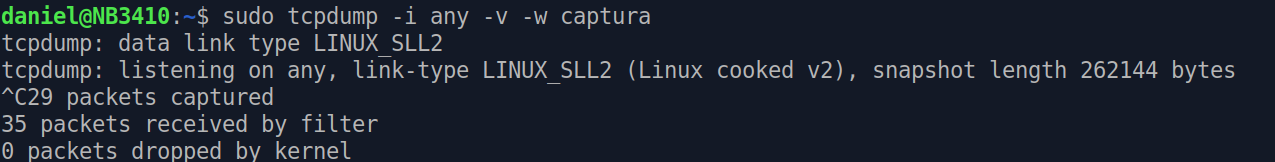

Con el argumento -i any, capturamos de TODAS las interfaces.

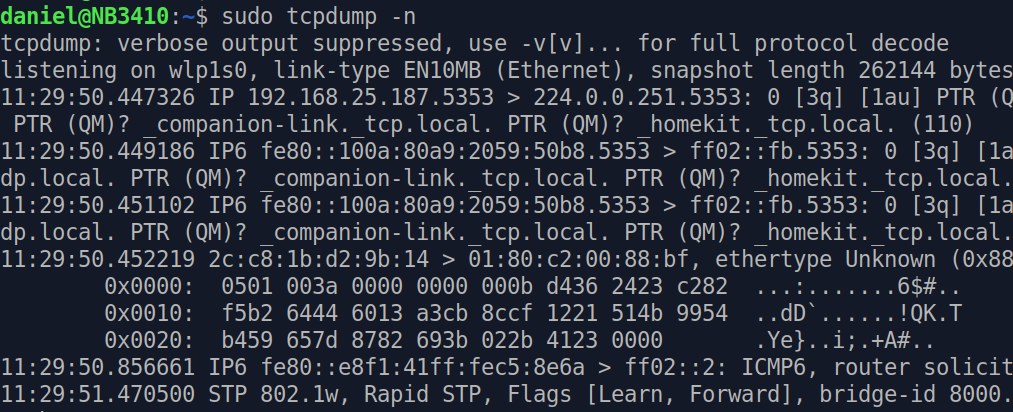

Cuando capturamos tráfico de red con tcpdump, es posible que no nos interese resolver los nombres de los hosts, sino que directamente nos muestre las direcciones IP. Para hacer esto, podemos poner:

Si queremos guardar la captura en un archivo, para posteriormente

abrirlo con un analizador de paquetes como WireShark, o para su

posterior análisis, debemos poner la siguiente orden:

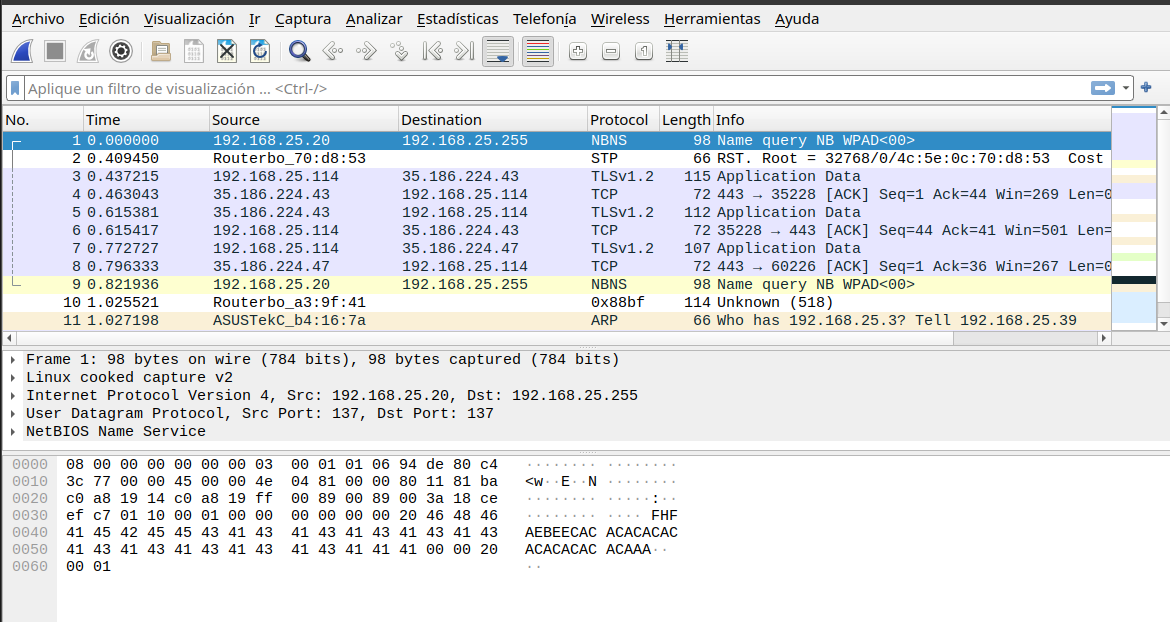

Este archivo se puede abrir con el Wireshark y se vería como :

Si quisiéramos capturar el tráfico de una subred 192.168.25.0/24 de la interface wlp1s0 :

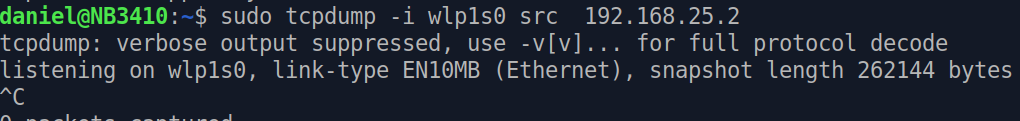

También podemos capturar por origen de IP.

o por destino de IP.

https://www.marindelafuente.com.ar/tutorial-de-tcpdump/